Это метод управления действиями человека без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Зачастую социальную инженерию рассматривают как незаконный метод получения информации, однако это не совсем так. Социальную инженерию можно также использовать и в законных целях, и не только для получения информации, а и для совершения действий конкретным человеком. Сегодня социальную инженерию зачастую используют в интернете, для получения закрытой информации, или информации, которая представляет большую ценность.

Злоумышленник получает информацию, например, путем сбора информации о служащих объекта атаки, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего.

Злоумышленник может позвонить работнику компании (под видом технической службы) и выведать пароль, сославшись на необходимость решения небольшой проблемы в компьютерной системе. Очень часто этот трюк проходит.

Имена служащих удается узнать после череды звонков и изучения имён руководителей на сайте компании и других источников открытой информации (отчётов, рекламы и т. п.).

Используя реальные имена в разговоре со службой технической поддержки, злоумышленник рассказывает придуманную историю, что не может попасть на важное совещание на сайте со своей учетной записью удаленного доступа.

Другим подспорьем в данном методе являются исследование мусора организаций, виртуальных мусорных корзин, кража портативного компьютера или носителей информации.

Данный метод используется, когда злоумышленник наметил в качестве жертвы конкретную компанию.

Социальная инженерия - относительно молодая наука, которая является составной частью социологии, и претендует на совокупность тех специфических знаний, которые направляют, приводят в порядок и оптимизируют процесс создания, модернизации и воспроизведения новых («искусственных») социальных реальностей. Определенным образом она «достраивает» социологическую науку, завершает ее на фазе преобразования научных знаний в модели, проекты и конструкции социальных институтов, ценностей, норм, алгоритмов деятельности, отношений, поведения и т. п. Занятия сориентированы на вооружение слушателей прежде всего методологией аналитико-синтетического мышления и знаниями формализованных процедур (технологий) конструкторско-изобретательской деятельности. В характеристике формализованных операций, из которых складывается это последнее, особое внимание обращается на операции сложной комбинаторики. Игнорирование принципа системности в операциях комбинаторики нанесли и продолжают наносить большой ущерб на всех уровнях трансформационных процессов, которые происходят в нашем обществе. Последовательные знания принципиальных требований к указанным операциям дают основания к предотвращению ошибочных извращений в реформационной практике на ее макро-, мезо- и микроуровнях.

Несмотря на то, что понятие социальной инженерии появилось недавно, люди в той или иной форме пользовались ее техниками испокон веков. В той же Древней Греции и Риме в большом почете были люди, могущие навешать на уши любую лапшу и убедить собеседника в «очевидной неправоте». Выступая от имени верхов, они вели дипломатические переговоры, а, подмешивая в свои слова вранье, лесть и выгодные аргументы, нередко решали такие проблемы, которые, в противном случае, невозможно было решить без помощи меча. В среде шпионов социальная инженерия всегда являлась главным оружием. Выдавая себя за кого угодно, агенты КГБ и ЦРУ могли выведать самые страшные государственные тайны.

В начале 70-х гг., в период расцвета фрикинга, некоторые телефонные хулиганы забавлялись тем, что названивали с уличных автоматов операторам Ma Bell и подкалывали их на тему компетентности. Потом кто-то, очевидно, сообразил, что, если немного перестроить фразы и кое-где солгать, можно заставить тех. персонал не просто оправдываться, а выдавать в порыве эмоций конфиденциальную информацию. Фрикеры стали потихоньку экспериментировать с уловками и к концу 70-х настолько отработали техники манипулирования неподготовленными операторами, что могли без проблем узнать у них практически все, что хотели.

Заговаривать людям зубы по телефону, чтобы получить какую-то информацию или просто заставить их что-то сделать, приравнивалось к искусству. Профессионалы в этой области очень гордились своим мастерством. Самые искусные социальные инженеры (синжеры) всегда действовали экспромтом, полагаясь на свое чутье. По наводящим вопросам, по интонации голоса они могли определить комплексы и страхи человека и, мгновенно сориентировавшись, сыграть на них. Если на том конце провода находилась молоденькая, недавно поступившая на работу девушка - фрикер намекал на возможные неприятности с боссом, если это был какой-то самоуверенный тюфяк - достаточно было представиться начинающим пользоветелем, которому все нужно показать и рассказать. К каждому подбирался свой ключ. С появлением компьютеров, многие фрикеры перебрались в компьютерные сети и стали хакерами. Навыки СИ в новой области стали еще полезнее. Если раньше мозги оператору пудрили в основном для получения кусочков информации из корпоративных справочников, то теперь стало возможным узнать пароль для входа в закрытую систему и скачать оттуда кучу тех же справочников или что-то секретное. Причем такой способ был намного быстрее и проще технического. Не нужно искать дыры в навороченной системе защиты, не надо ждать, пока Jack the Ripper угадает правильный пароль, не обязательно играть в кошки-мышки с админом. Достаточно позвонить по телефону и, при правильном подходе, на другом конце линии сами назовут заветное слово.

Техники и термины социальной инженерии

Все техники социальной инженерии основаны на особенностях принятия решений людьми, называемых когнитивным базисом. Они также могут быть названы особенностью принятия решения человеческой и социальной психологий, основанной на том, что человек должен кому-либо доверять в социальной среде воспитания.Претекстинг

Претекстинг - это действие, отработанное по заранее составленному сценарию (претексту). В результате цель должна выдать определённую информацию или совершить определённое действие. Этот вид атак применяется обычно по телефону. Чаще эта техника включает в себя больше, чем просто ложь, и требует каких-либо предварительных исследований (например, персонализации: дата рождения, сумма последнего счёта и др.), с тем, чтобы обеспечить доверие цели. К этому же виду относятся атаки и по онлайн-мессенджерам, например, по ICQ.

Фишинг

Фишинг - техника, направленная на жульническое получение конфиденциальной информации. Обычно злоумышленник посылает цели e-mail, подделанный под официальное письмо - от банка или платёжной системы - требующее «проверки» определённой информации или совершения определённых действий. Это письмо обычно содержит линк на фальшивую веб-страницу, имитирующую официальную, с корпоративным логотипом и контентом, и содержащую форму, требующую ввести конфиденциальную информацию - от домашнего адреса до пин-кода банковской карты.

Троянский конь

Эта техника эксплуатирует любопытство, либо алчность цели. Злоумышленник отправляет e-mail, содержащий во вложении «клёвый» или «сексуальный» скрин-сейвер, важный апгрейд антивируса или даже свежий компромат на сотрудника. Такая техника остаётся эффективной, пока пользователи будут слепо кликать по любым вложениям.

Дорожное яблоко

Этот метод атаки представляет собой адаптацию троянского коня и состоит в использовании физических носителей. Злоумышленник может подбросить инфицированный CD или флэш в месте, где носитель может быть легко найден (туалет, лифт, парковка). Носитель подделывается под официальный и сопровождается подписью, призванной вызвать любопытство.

Пример: Злоумышленник может подбросить CD, снабжённый корпоративным логотипом и ссылкой на официальный сайт компании цели, и снабдить его надписью «Заработная плата руководящего состава Q1 2007». Диск может быть оставлен на полу лифта или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство, или просто «добрый самаритянин» отнесёт диск в компанию.

Кви про кво

Злоумышленник может позвонить по случайному номеру в компанию и представиться сотрудником техподдержки, опрашивающим, есть ли какие-либо технические проблемы. В случае, если они есть, в процессе их «решения» цель вводит команды, которые позволяют хакеру запустить вредоносное программное обеспечение.

Обратная социальная инженерия

Целью обратной социальной инженерии (reverse social engineering) является заставить цель саму обратиться к злоумышленнику за «помощью». С этой целью хакер может применить следующие техники:* Диверсия. Создание обратимой неполадки на компьютере жертвы.

Защита пользователей от социальной инженерии

Для защиты пользователей от социальной инженерии можно применять как технические, так и антропогенные средства.Антропогенная защита

Простейшими методами антропогенной защиты можно назвать:

* Привлечение внимания людей к вопросам безопасности.

* Осознание пользователями всей серьезности проблемы и принятие политики безопасности системы.

* Изучение и внедрение необходимых методов и действий для повышения защиты информационного обеспечения.

Данные средства имеют один общий недостаток: они пассивны. Огромный процент пользователей не обращает внимания на предупреждения, даже написанные самым заметным шрифтом.

Техническая защита

К технической защите можно отнести средства, мешающие заполучить информацию и средства, мешающие воспользоваться полученной информацией.

Наибольшую распространенность среди атак в информационном пространстве социальных сетей с использованием слабостей человеческого фактора получили атаки при помощи электронных писем, как то: e-mail и внутренняя почта сети. Именно к таким атакам можно с наибольшей эффективностью применять оба метода технической защиты. Помешать злоумышленнику получить запрашиваемую информацию можно, анализируя как текст входящих писем (предположительно, злоумышленника), так и исходящих (предположительно, цели атаки) по ключевым словам. К недостаткам данного метода можно отнести очень большую нагрузку на сервер и невозможность предусмотреть все варианты написания слов. К примеру, если взломщику становится известно, что программа реагирует на слово «пароль» и слово «указать», злоумышленник может заменить их на «пассворд» и, соответственно, «ввести». Так же стоит принимать во внимание возможность написания слов с заменой кириллических букв латиницей для совпадающих символов (a, c, e, o, p, x, y, A, B, C, E, H, K, M, O, P, T, X) и использование так называемого языка t+[неизвестный термин].

Средства, мешающие воспользоваться полученной информацией, можно разделить на те, которые полностью блокируют использование данных, где бы то ни было, кроме рабочего места пользователя (привязка аутентификационных данных к серийным номерам и электронным подписям комплектующих компьютера, ip и физическому адресам), так и те, которые делают невозможным(или труднореализуемым) автоматическое использование полученных ресурсов (например, авторизация по системе Captcha, когда в качестве пароля нужно выбрать указанное ранее изображение или часть изображения, но в сильно искаженном виде). Как в первом, так и во втором случае известный баланс между ценностью требуемой информации и работой, требуемой для ее получения, смещается, вообще говоря, в сторону работы, так как частично или полностью блокируется возможность автоматизации. Таким образом, даже имея все данные, выданные ничего не подозревающим пользователем, например, с целью массово разослать рекламное сообщение (спам), злоумышленнику придется на этапе каждой итерации самостоятельно вводить полученные реквизиты.

Социальная инженерия - метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Основной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Хотя термин социальной инженерии появился не так давно, сам метод получения информации таким способом используется довольно долго. Сотрудники ЦРУ и КГБ, которые хотят заполучить некоторую государственную тайну, политики и кандидаты в депутаты, да и мы сами, при желании получить что-либо, часто даже не понимая этого, используем методы социальной инженерии.

Для того, чтобы обезопасить себя от воздействия социальной инженерии, необходимо понять, как она работает. Рассмотрим основные типы социальной инженерии и методы защиты от них.

Претекстинг - это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать какую-либо информацию или совершить определенное действие. Чаще всего данный вид атаки предполагает использование голосовых средств, таких как Skype, телефон и т.п.

Для использования этой техники злоумышленнику необходимо изначально иметь некоторые данные о жертве (имя сотрудника; должность; название проектов, с которыми он работает; дату рождения). Злоумышленник изначально использует реальные запросы с именем сотрудников компании и, после того как войдет в доверие, получает необходимую ему информацию.

Фишинг – техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователей - авторизационных данных различных систем. Основным видом фишинговых атак является поддельное письмо, отправленное жертве по электронной почте, которое выглядит как официальное письмо от платежной системы или банка. В письме содержится форма для ввода персональных данных (пин-кодов, логина и пароля и т.п) или ссылка на web-страницу, где располагается такая форма. Причины доверия жертвы подобным страницам могут быть разные: блокировка аккаунта, поломка в системе, утеря данных и прочее.

Троянский конь – это техника основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве посредством электронной почты, во вложении которого находится «обновление» антивируса, ключ к денежному выигрышу или компромат на сотрудника. На самом же деле во вложении находится вредоносная программа, которая после того, как пользователь запустит ее на своем компьютере, будет использоваться для сбора или изменение информации злоумышленником.

Кви про кво (услуга за услугу) – данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону. Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения. В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Дорожное яблоко – этот метод представляет собой адаптацию троянского коня и состоит в использовании физических носителей (CD, флэш-накопителей). Злоумышленник обычно подбрасывает такой носитель в общедоступных местах на территории компании (парковки, столовые, рабочие места сотрудников, туалеты). Для того, чтобы у сотрудника возник интерес к данному носителю, злоумышленник может нанести на носитель логотип компании и какую-нибудь подпись. Например, «данные о продажах», «зарплата сотрудников», «отчет в налоговую» и другое.

Обратная социальная инженерия - данный вид атаки направлен на создание такой ситуации, при которой жертва вынуждена будет сама обратится к злоумышленнику за «помощью». Например, злоумышленник может выслать письмо с телефонами и контактами «службы поддержки» и через некоторое время создать обратимые неполадки в компьютере жертвы. Пользователь в таком случае позвонит или свяжется по электронной почте с злоумышленником сам, и в процессе «исправления» проблемы злоумышленник сможет получить необходимые ему данные.

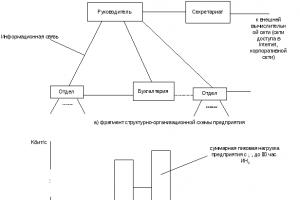

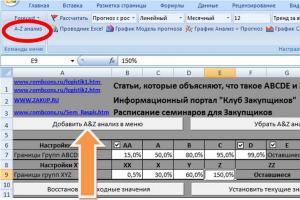

Рисунок 1 – Основные типы социальной инженерии

Меры противодействия

Основным способом защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Кроме того, у каждого сотрудника компании, в зависимости от подразделения и должности, должны быть инструкции о том, как и на какие темы можно общаться с собеседником, какую информацию можно предоставлять для службы технической поддержки, как и что должен сообщить сотрудник компании для получения той или иной информации от другого сотрудника.

Кроме этого, можно выделить следующие правила:

- Пользовательские учетные данные являются собственностью компании. Всем сотрудникам в день приема на работу должно быть разъяснено то, что те логины и пароли, которые им выдали, нельзя использовать в других целях (на web-сайтах, для личной почты и т.п), передавать третьим лицам или другим сотрудникам компании, которые не имеют на это право. Например, очень часто, уходя в отпуск, сотрудник может передать свои авторизационные данные своему коллеге для того, чтобы тот смог выполнить некоторую работу или посмотреть определенные данные в момент его отсутствия.

- Необходимо проводить вступительные и регулярные обучения сотрудников компании, направленные на повышения знаний по информационной безопасности . Проведение таких инструктажей позволит сотрудникам компании иметь актуальные данные о существующих методах социальной инженерии, а также не забывать основные правила по информационной безопасности.

- Обязательным является наличие регламентов по безопасности, а также инструкций, к которым пользователь должен всегда иметь доступ. В инструкциях должны быть описаны действия сотрудников при возникновении той или иной ситуации. Например, в регламенте можно прописать, что необходимо делать и куда обращаться при попытке третьего лица запросить конфиденциальную информацию или учетные данные сотрудников. Такие действия позволят вычислить злоумышленника и не допустить утечку информации.

- На компьютерах сотрудников всегда должно быть актуальное антивирусное программное обеспечение. На компьютерах сотрудников также необходимо установить брандмауэр.

- В корпоративной сети компании необходимо использовать системы обнаружения и предотвращения атак. Также необходимо использовать системы предотвращения утечек конфиденциальной информации. Все это позволит снизить риск возникновения фитиновых атак.

- Все сотрудники должны быть проинструктированы, как вести себя с посетителями. Необходимы четкие правила для установления личности посетителя и его сопровождения. Посетителей всегда должен сопровождать кто-то из сотрудников компании. Если сотрудник встречает неизвестного ему посетителя, он должен в корректной форме поинтересоваться, с какой целью посетитель находится в данном помещении и где его сопровождение. При необходимости сотрудник должен сообщить о неизвестном посетители в службу безопасности.

- Необходимо максимально ограничить права пользователя в системе. Например, можно ограничить доступ к web-сайтам и запретить использование съемных носителей. Ведь, если сотрудник не сможет попасть на фишинговый сайт или использовать на компьютере флеш-накопитель с «троянской программой», то и потерять личные данные он также не сможет.

Исходя из всего перечисленного, можно сделать вывод: основной способ защиты от социальной инженерии – это обучение сотрудников. Необходимо знать и помнить, что незнание не освобождает от ответственности. Каждый пользователь системы должен знать об опасности раскрытия конфиденциальной информации и знать способы, которые помогут предотвратить утечку. Предупрежден – значит вооружен!

Враньё - это целая технология, которая имеет название «Социальная инженерия». Качественное враньё является неотъемлемой частью «Социальной инженерии», без применения которой в современных условиях не обходится ни один, как начинающий так и прожжённый, взломщик.

Взломщики бываю разные: взломщик компьютерных рабочих станций, взломщик серверов, взломщик компьютерных сетей, взломщик телефонных сетей, взломщик (выносильщик ) просто мозга и т. д., - и все они в качестве вспомогательного инструмента применяют «Социальную инженерию» или просто ложь, на которой в основном и построена «Социальная инженерия», да собственно и большая часть жизни всего человечества.

В детстве нам внушали, что лгать не можно. Никому и сроду. Впрочем, как это часто бывает, жизнь перечёркивает всё школьные уроки и настырно тычет нас в тот факт, что без неправды и не туда и ни сюда, - « Не нае соврёшь, не проживёшь ». Самые наилучшие вруны лгут, как это ни удивительно, иногда и практически никогда не сознаются в этом. О иных тайнах искусства вранья мы поговорим в этой статье.

Враньём пронизаны практически все сферы жизнедеятельности человека, включая религию, а неугомонные британские исследователи всего и вся на всём белом свете и прилегающих к нему галактиках ещё и добавляют: « Оказывается, что всякий человек за свою жизнь врёт примерно более 88 тыс. раз! ».

В перечень самого популярного вранья входят, безусловно, и всеми затёртые: « Бабла нет, я теперь сам на мели », « Очень рад тебя видеть », « Мы вам перезвоним » и « Большое спасибо, мне реально оч. нравится ». Выходит, что лгут все, всем и всякий раз. Но кое-кто врёт замечательно, теша окружающих и облегчая себе жизнь, а иные - не совсем, принося при этом боль и страдания всем вокруг.

Итак, как же научиться просто, безопасно и красиво «пудрить мозги» (вешать на уши лапшу, гнать пургу, обманывать )? В данном ремесле, как и в любом другом, существуют свои не писанные законы и секреты.

« Профессор, конечно, лопух, но аппаратура при нем, при нем. Как слышно? »

Большое и маленькое враньё требуют одинаково щепетильного отношения

Это одно из основных правил, которое обязан заучить предстоящий мэтр вранья. Каждое твоё враньё, независимо от её значения, придётся навеки запомнить и последующее враньё строить с учётом предыдущего. Впрочем некоторым может показаться, что хватит лишь запомнить самую основную ложь, а ложь по мелким формальностям не достойна запоминания. Вот так, как правило, и горят неопытные лгуны, - нагородив гору вранья, они затем забывают, кого, когда и как «причёсывали».

Потому-то стремись запоминать каждое своё, даже самое маленькое, враньё. А потому как человеческая память не бесконечна и всё своё «гонилово» тебе запомнить уж точно не получится, то из данного умозаключения вытекает основное правило: Лги как можно реже, имхо лишь так сможешь добиться правдоподобности.

Песок в глаза, лапшу на уши

Истинный мэтр (гонильщик) лжи, подобен испанскому тореадору, который достаёт шпагу лишь в самое решающее мгновение и наносит всего-навсего 1-н удар. Всё прочее время он мастерски отвлекает жертву при помощи ловких манипуляций красным плащом. В ходе вешания лапши на уши используют подобные методы, и ловкое переключение внимания собеседника на иной объект либо перемена темы беседы время от времени вообще избавляет вас от нужды лгать. Заблаговременно продумай свою стратегию поведения так, дабы вообще не пришлось гнать всякую пургу. Да смотри не перестарайся, ведь неловкое использование мулеты может обойтись тореадор в жизнь!

Тяжело в учёбе, легко на работе

В любой профессии необходимы практические занятия, а уж в такой профессии, как лжец, без практики точно никак не обойтись. Но потому, как практиковаться на живых людях весьма не гуманно, то практиковаться мы будем на себе. Встанем впереди зеркала и будем повторяй своё враньё до тех пор, пока оно не начнёт выглядеть абсолютно природным. В идеале мы должны убедить самих себя в правдивости нашей лжи. Безупречный обман - это тот, в который мы сами поверили.

И я, то не я, и брехня то не моя

Если тебя стали подозревать во вранье, то самое плохое, что в такой ситуации можно сделать, так это приступить к своему оправданию и начать придумывать всё новое и новое враньё. Когда дом начал шататься, то из него надобно как можно скорее убегать, а не в срочном порядке достраивать дополнительные этажи. Потому-то на любые обвинения нужно отвечать оскорблённым и гордым молчанием либо же съезжать на иную тематику.

Относительно «добровольной сдачи в анальный плен», то такая сдача равносильна прямому выстрелу в висок. Зачастую бывают такие обстоятельства, когда правда равнобедренно ущербна для обеих сторон и противная сторона невзирая на свои обвинения во лжи, как и сам лгун, не желала бы её слышать. Не отступай и не сдавайся, даже в том случае, когда тебя буквально прижали к стенке. Гни свою линию наперекор подтверждениям, логике и здравому толку (в Крыму нет наших войск, - это всё народная самооборона ).

Только Ты, да только Я

Можно обдумать стратегию поведения на немало ходов вперёд, можно возле зеркала отработать блестящие актёрские навыки и отработать правдивые интонации разговора, придумать отмазку, обеспечить себе свидетелей, пути отхода и вторую линию обороны.

А родные и близкие люди всё равно могут узнать правду. Научному объяснению это не поддаётся, ведь мы не верим в типа « во сне приснилось » или « жоп сердцем чувствую » … « что ты пиз лгун-фантаст ». Скажем по-иному, между некими людьми может устанавливается своеобразная психофизиологическая невербальная (астральная) связь, благодаря которой они неосознанно ощущают мельчайшие модификации состояния друг друга. потому-то предпочтительно даже не пытаться лгать родным и близким людям.

Социальная инженерия

Социальная инженерия - это метод несанкционированного доступа к информации или системам хранения информации без использования технических средств . Основной целью социальных инженеров, как и других хакеров и взломщиков, является получение доступа к защищенным системам с целью кражи информации, паролей , данных о кредитных картах и т.п. Основным отличием от простого взлома является то, что в данном случае в роли объекта атаки выбирается не машина, а ее оператор. Именно поэтому все методы и техники социальных инженеров основываются на использовании слабостей человеческого фактора, что считается крайне разрушительным, так как злоумышленник получает информацию, например, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего. Для защиты от атак данного вида следует знать о наиболее распространенных видах мошенничества, понимать, что на самом деле хотят взломщики и своевременно организовывать подходящую политику безопасности.

История

Несмотря на то, что понятие «социальная инженерия» появилось относительно недавно, люди в той или иной форме пользовались ее техниками испокон веков. В Древней Греции и Риме в большом почете были люди, которые могли различными способами убедить собеседника в его очевидной неправоте. Выступая от имени верхов, они вели дипломатические переговоры. Умело используя ложь, лесть и выгодные аргументы, они нередко решали такие проблемы, которые, казалось, невозможно было решить без помощи меча. В среде шпионов социальная инженерия всегда была главным оружием. Выдавая себя за другое лицо, агенты КГБ и ЦРУ могли выведать секретные государственные тайны. В начале 70-х годов, в период расцвета фрикинга , некоторые телефонные хулиганы названивали операторам связи и пытались выведать конфиденциальную информацию у технического персонала компаний. После различных экспериментов с уловками, к концу 70-х фрикеры настолько отработали техники манипулирования неподготовленными операторами, что могли без проблем узнать у них практически все, что хотели.

Принципы и техники социальной инженерии

Существует несколько распространенных техник и видов атак, которыми пользуются социальные инженеры. Все эти техники основаны на особенностях принятия людьми решений, известных как когнитивные (см. также Когнитивность) предубеждения. Эти предрассудки используются в различных комбинациях, с целью создания наиболее подходящей стратегии обмана в каждом конкретном случае. Но общей чертой всех этих методов является введение в заблуждение, с целью заставить человека совершить какое-либо действие, которое не выгодно ему и необходимо социальному инженеру. Для достижения поставленного результата, злоумышленник использует целый ряд всевозможных тактик: выдача себя за другое лицо, отвлечение внимания, нагнетание психологического напряжения и т.д. Конечные цели обмана так же могут быть весьма разнообразными.

Техники социальной инженерии

Претекстинг

Претекстинг - это набор действий, проведенный по определенному, заранее готовому сценарию (претексту). Данная техника предполагает использование голосовых средств, таких как телефон, Skype и т.п. для получения нужной информации. Как правило, представляясь третьим лицом или притворяясь, что кто-то нуждается в помощи, злоумышленник просит жертву сообщить пароль или авторизоваться на фишинговой веб-странице, тем самым заставляя цель совершить необходимое действие или предоставить определенную информацию. В большинстве случаев данная техника требует каких-либо изначальных данных о объекте атаки (например, персональных данных: даты рождения, номера телефона, номеров счетов и др.) Самая распространенная стратегия - использование поначалу небольших запросов и упоминание имен реальных людей в организации. В дальнейшем, в процессе разговора, злоумышленник объясняет, что он нуждаются в помощи (большинство людей могут и готовы исполнить задачи, которые не воспринимаются как подозрительные). Как только доверительная связь установлена, мошенник может попросить что-то более существенное и важное.

Фишинг

Пример фишингового письма, отправленного от почтового сервиса, запрашивающего «реактивацию счета»

Фишинг (англ. phishing, от fishing - рыбная ловля, выуживание) - это вид интернет-мошенничества , целью которого является получение доступа к конфиденциальным данным пользователей - логинам и паролям . Пожалуй, это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, следующих за ней. Целью фишинга является незаконное получение конфиденциальной информации. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте,и подделанное под официальное письмо - от банка или платёжной системы - требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию.

Одним из наиболее известных примеров глобальной фишинговой рассылки может служить афера 2003 года, во время которой тысячи пользователей eBay получили электронные письма, в которых утверждалось, что их учетная запись была заблокированна, и для ее разблокировки требуется обновить данные о кредитных картах. Во всех этих письмах присутствовала ссылка, ведущая на поддельную веб-страницу, в точности похожую на официальную. По подсчетам экспертов убытки от этой аферы составили несколько сотен тысяч долларов

Как распознать фишинг-атаку

Практически каждый день появляются новые схемы мошенничества. Большинство людей может самостоятельно научиться распознавать мошеннические сообщения, познакомившись с их некоторыми отличительными признаками. Чаще всего Фишинговые сообщения содержат:

- cведения, вызывающие беспокойство, или угрозы, например, закрытия пользовательских банковских счетов.

- обещания огромного денежного приза с минимальными усилиями или вовсе без них.

- запросы о добровольных пожертвованиях от лица благотворительных организаций.

- грамматические, пунктуационные и орфографические ошибки.

Популярные фишинговые схемы

Ниже описываются самые популярные фишинговые схемы мошенничества.

Мошенничество с использованием брендов известных корпораций

В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях может быть поздравление о победе в каком-либо конкурсе, проводимом компанией, о том, что срочно требуется изменить учетные данные или пароль. Подобные мошеннические схемы от лица службы технической поддержки также могут производиться по телефону.

Подложные лотереи

Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо известной компанией. Внешне эти сообщения могут выглядеть так, как будто они были отправлены от лица одного из высокопоставленных сотрудников корпорации.

Ложные антивирусы и программы для обеспечения безопасности

IVR или телефонный фишинг

Принцип действия IVR систем

Кви про кво

Кви про кво(от лат. Quid pro quo - «то за это»)- это аббревиатура, обычно используемая в английском языке в значении "услуга за услугу". Данный вид атаки подразумевает звонок злоумышленника в компанию по корпоративному телефону. В большинстве случаев злоумышленник представляется сотрудником технической поддержки, опрашивающим, есть ли какие-нибудь технические проблемы. В процессе "решения" технических проблем, мошенник "заставляет" цель вводить команды, которые позволяют хакеру запустить или установить вредоносное программное обеспечение на машину пользователя.

Троянский конь

Иногда использование троянов является лишь частью спланированной многоступенчатой атаки на определенные компьютеры, сети или ресурсы.

Типы троянских программ

Троянские программы чаще всего разрабатываются для вредоносных целей. Существует классификация, где они разбиваются на категории, основанные на том, как трояны внедряются в систему и наносят ей вред. Существует 5 основных типов :

- удалённый доступ

- уничтожение данных

- загрузчик

- сервер

- дезактиватор программ безопасности

Цели

Целью троянской программы может быть :

- закачивание и скачивание файлов

- копирование ложных ссылок, ведущих на поддельные вебсайты, чаты или другие сайты с регистрацией

- создание помех работе пользователя

- похищение данных, представляющих ценность или тайну, в том числе информации для аутентификации , для несанкционированного доступа к ресурсам, выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях

- распространение других вредоносных программ, таких как вирусы

- уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей

- сбор адресов электронной почты и использование их для рассылки спама

- шпионство за пользователем и тайное сообщение третьим лицам сведений, таких как, например, привычка посещения сайтов

- регистрация нажатий клавиш с целю кражи информации такого рода как пароли и номера кредитных карточек

- дезактивация или создание помех работе антивирусных программ и файрвола

Маскировка

Многие троянские программы находятся на компьютерах пользователей без его ведома. Иногда трояны прописываются в Реестре, что приводит к их автоматическому запуску при старте операционной системы. Также трояны могут комбинироваться с легитимными файлами. Когда пользователь открывает такой файл или запускает приложение, вмести с ним запускается и троян.

Принцип действия трояна

Трояны обычно состоят из двух частей: Клиент и Сервер. Сервер запускается на машине-жертве и следит за соединениями от Клиента. Пока Сервер запущен, он отслеживает порт или несколько портов в поиске соединения от Клиента. Для того, чтобы атакующая сторона подсоединилась к Серверу, она должна знать IP-адрес машины, на которой он запущен. Некоторые трояны отправляют IP-адрес машины-жертвы атакующей стороне по электронной почте или каким-либо другим способом. Как только происходит соединение с Сервером, Клиент может отправлять на него команды, которые Сервер будет исполнять. В настоящее время, благодаря NAT-технологии, получить доступ к большинству компьютеров через их внешний IP-адрес невозможно. Поэтому сегодня многие трояны соединяются с компьютером атакующей стороны, отвечающий за прием соединений соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой. Многие современные трояны также могут беспрепятственно обходить файрволы на компьютерах пользователей.

Сбор информации из открытых источников

Применение техник социальной инженерии требует не только знания психологии , но и умения собирать о человеке необходимую информацию. Относительно новым способом получения такой информации стал её сбор из открытых источников, главным образом из социальных сетей .К примеру, такие сайты, как livejournal , «Одноклассники », «Вконтакте », содержат огромное количество данных, которые люди и не пытаются скрыть.Как правило, пользователи не уделяют должного внимания вопросам безопасности, оставляя в свободном доступе данные и сведения, которые могут быть использованы злоумышленником.

Показательным примером может стать история о похищении сына Евгения Касперского. В ходе следствия было установлено, что преступники узнали расписание дня и маршруты следования подростка из его записей на странице в социальной сети.

Даже ограничив доступ к информации на своей странице в социальной сети, пользователь не может быть точно уверен, что она никогда не попадет в руки мошенников. Например, бразильский исследователь по вопросам компьютерной безопасности показал, что существует возможность стать другом любого пользователя Facebook в течение 24 часов, используя методы социальной инженерии. В ходе эксперимента исследователь Нельсон Новаес Нето выбрал «жертву» и создал фальшивый аккаунт человека из ее окружения - ее начальника. Сначала Нето отправлял запросы на дружбу друзьям друзей начальника жертвы, а затем и непосредственно его друзьям. Через 7,5 часа исследователь добился добавления в друзья от «жертвы». Тем самым, исследователь получил доступ к личной информации пользователя, которой тот делился только со своими друзьями.

Дорожное яблоко

Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей . Злоумышленник подбрасывает "инфицированный" , или флэш, в месте, где носитель может быть легко найден (туалет, лифт, парковка). Носитель подделывается под официальный, и сопровождается подписью, призванной вызвать любопытство. Например, мошенник может подбросить , снабжённый корпоративным логотипом и ссылкой на официальный сайт компании, снабдив его надписью "Заработная плата руководящего состава". Диск может быть оставлен на полу лифта, или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство.

Обратная социальная инженерия

Об обратной социальной инженерии упоминают тогда, когда жертва сама предлагает злоумышленнику нужную ему информацию. Это может показаться абсурдным, но на самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы и пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности. Например, сотрудники службы поддержки никогда не спрашивают у пользователей идентификатор или пароль; им не нужна эта информация для решения проблем. Однако, многие пользователи ради скорейшего устранения проблем добровольно сообщают эти конфиденциальные сведения. Получается, что злоумышленнику даже не нужно спрашивать об этом.

Примером обратной социальной инженерии может служить следующий простой сценарий. Злоумышленник, работающий вместе с жертвой, изменяет на ее компьютере имя файла или перемещает его в другой каталог. Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить. Желая быстрее завершить работу или избежать наказания за утрату информации, жертва соглашается на это предложение. Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы. Теперь уже жертва просит злоумышленника войти в систему под ее именем, чтобы попытаться восстановить файл. Злоумышленник неохотно соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы. Успешно осуществив атаку, он даже улучшил свою репутацию, и вполне возможно, что после этого к нему будут обращаться за помощью и другие коллеги. Этот подход не пересекается с обычными процедурами оказания услуг поддержки и осложняет поимку злоумышленника.

Известные социальные инженеры

Кевин Митник

Кевин Митник. Всемирно известный хакер и консультант по безопасности

Одним из самых именитых социальных инженеров в истории является Кевин Митник . Будучи всемирно известным компьютерным хакером и консультантом по безопасности, Митник также является автором многочисленных книг по компьютерной безопасности, посвященным, в основном, социальной инженерии и методам психологического воздействия на человека. В 2002 году выходит книга "The Art of Deception" под его авторством, повествующая о реальных историях применения социальной инженерии. Кевин Митник утверждал, что намного проще получить пароль путем обмана, нежели пытаться взломать систему безопасности

Братья Бадир

Несмотря на то, что братья Мундир, Мушид и Шади Бадир были слепыми от рождения, они сумели реализовать несколько крупных схем мошенничества в израиле в 1990-х, использовав социальную инженерию и подделку голоса. В телеинтервью они сказали: «Полностью от сетевых атак застрахован лишь тот, кто не пользуется телефоном, электричеством и ноутбуком». Братья уже побывали в тюрьме за то, что им удалось услышать и расшифровать секретные интерференционные тоны провайдеров телефонной связи. Они подолгу звонили за границу за чужой счет, перепрограммировав интерференционными тонами компьютеры провайдеров сотовой связи.

Архангел

Обложка журнала "Phrack"

Знаменитый компьютерный хакер и консультант по безопасности в известном англоязычном интернет-журнале "Phrack Magazine" , Архангел продемонстрировал возможности техник социальной инженерии, за короткое время получив пароли от огромного количества различных систем, обманув несколько сотен жертв.

Другие

Менее известными социальными инженерами являются Фрэнк Абигнейл, Дэвид Бэннон, Питер Фостер и Стивен Джей Рассел.

Способы защиты от социальной инженерии

Для проведения своих атак, злоумышленники, применяющие техники социальной инженерии, зачастую эксплуатируют доверчивость, лень, любезность и даже энтузиазм пользователей и сотрудников организаций. Защититься от таких атак непросто, поскольку их жертвы могут не подозревать, что их обманули. Злоумышленники, использующие методы социальной инженерии, преследуют, в общем, такие же цели, что и любые другие злоумышленники: им нужны деньги, информация или ИТ-ресурсы компании-жертвы. Для защиты от таких атак, нужно изучить их разновидности, понять что нужно злоумышленнику и оценить ущерб, который может быть причинен организации. Обладая всей этой информацией, можно интегрировать в политику безопасности необходимые меры защиты.

Классификация угроз

Угрозы, связанные с электронной почтой

Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чем ее просят, не задумываясь о своих действиях. Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Такие ссылки не всегда ведут на заявленные страницы.

Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу или вирус, это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел с всплывающими приложениями, запрашивающими данные или предлагающими помощь.Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы.

- Вложения в документы.

- Гиперссылки в документах.

- Запросы личной или корпоративной информации, исходящие изнутри компании.

- Запросы личной или корпоративной информации, исходящие из-за пределов компании.

Угрозы, связанные с использованием службы мгновенного обмена сообщениями

Мгновенный обмен сообщениями - сравнительно новый способ передачи данных, однако он уже приобрел широкую популярность среди корпоративных пользователей. Из-за быстроты и легкости использования этот способ коммуникации открывает широкие возможности для проведения различных атак: пользователи относятся к нему как к телефонной связи и не связывают с потенциальными программными угрозами. Двумя основными видами атак, основанными на использовании службы мгновенного обмена сообщениями, являются указание в теле сообщения ссылки на вредоносную программу и доставка самой программы. Конечно, мгновенный обмен сообщениями - это еще и один из способов запроса информации. Одна из особенностей служб мгновенного обмена сообщениями - это неформальный характер общения. В сочетании с возможностью присваивать себе любые имена, этот фактор позволяет злоумышленнику гораздо легче выдавать себя за другого человека и значительно повышает его шансы на успешное проведение атаки.Если компания намерена использовать возможности сокращения расходов и другие преимущества, обеспечиваемые мгновенным обменом сообщениями, необходимо предусмотреть в корпоративных политиках безопасности механизмы защиты от соответствующих угроз. Для получения надежного контроля над мгновенным обменом сообщениями в корпоративной среде следует выполнить несколько требований.

- Выбрать одну платформу для мгновенного обмена сообщениями.

- Определить параметры защиты, задаваемые при развертывании службы мгновенного обмена сообщениями.

- Определить принципы установления новых контактов

- Задать стандарты выбора паролей

- Составить рекомендации по использованию службы мгновенного обмена сообщениями.

Многоуровневая модель обеспечения безопасности

Для защиты крупных компаний и их сотрудников от мошенников, использующих техники социальной инженерии, часто применяются комплексные многоуровневые системы безопасности. Ниже перечислены некоторые особенности и обязанности таких систем.

- Физическая безопасность. Барьеры, ограничивающие доступ в здания компании и к корпоративным ресурсам. Не стоит забывать, что ресурсы компании, например, мусорные контейнеры, расположенные вне территории компании, физически не защищены.

- Данные. Деловая информация: учетные записи, почтовая корреспонденция и т. д. При анализе угроз и планировании мер по защите данных нужно определить принципы обращения с бумажными и электронными носителями данных.

- Приложения. Программы, запускаемые пользователями. Для защиты среды необходимо учесть, как злоумышленники могут использовать в своих целях почтовые программы, службы мгновенной передачи сообщений и другие приложения.

- Компьютеры. Серверы и клиентские системы, используемые в организации. Защитита пользователей от прямых атак на их компьютеры, путем определения строгих принципов, указывающих, какие программы можно использовать на корпоративных компьютерах.

- Внутренняя сеть. Сеть, посредством которой взаимодействуют корпоративные системы. Она может быть локальной, глобальной или беспроводной. В последние годы из-за роста популярности методов удаленной работы, границы внутренних сетей стали во многом условными. Сотрудникам компании нужно разъяснить, что они должны делать для организации безопасной работы в любой сетевой среде.

- Периметр сети. Граница между внутренними сетями компании и внешними, такими как Интернет или сети партнерских организаций.

Ответственность

Претекстинг и запись телефонных разговоров

Hewlett-Packard

Патриция Данн, президент корпорации Hewlett Packard, сообщила, что наняла частную компанию с целью выявить тех сотрудников компании, кто был ответственен за утечку конфиденциальной информации. Позже глава корпорации признала, что в процессе исследования использовалась практика претекстинга и других техник социальной инженерии

Примечания

См. также

Ссылки

- SocialWare.ru – Приватный проект по социальной инженерии

- - Социальная инженерия: основы. Часть I: тактики хакеров

- – Защита от фишинг-атак .

- Social Engineering Fundamentals – Securityfocus.com .

- Social Engineering, the USB Way – DarkReading.com .

- Should Social Engineering be a part of Penetration Testing? – Darknet.org.uk .

- "Protecting Consumers" Phone Records" , Electronic Privacy Information Center US Committee on Commerce, Science, and Transportation .

- Plotkin, Hal. Memo to the Press: Pretexting is Already Illegal .

- Striptease for passwords – MSNBC.MSN.com .

- Social-Engineer.org – social-engineer.org .

Часть1 (разбил на части из-за размера статьи. Как только набирается 50 просмотров кидаю вторую).

Многие тру-хакеры, постоянно занимающиеся взломами, всегда имеют в запасе пару приемчиков СИ, ведь там, где невозможно найти уязвимость в коде, часто ее можно найти в головах службы поддержи или владельца e-mail’а, ICQ или сайта…

От теории к практике

Что такое социальная инженерия, ты уже читал в одном из предыдущих номеров любимого журнала, так что смело можно сказать, что матчасть освоена успешно. Теперь предлагаю проехаться по практике.

Социальные инженеры – очень приятные в общении люди: культурные, приветливые, с отличным чувством юмора. У них потрясающе гибкий ум, нестандартное мышление и масса идей по поводу того, как эффективнее достигнуть своих целей. Именно к ним я обратилась за помощью при подготовке материала. Нашими консультантами будут: GoodGod – создатель одного из наиболее популярных русскоязычных проектов о социальной инженерии socialware.ru; Ayumi (spylabs.org); Иван – еще один мастер взлома человеческих мозгов, пожелавший остаться инкогнито.

Поехали!

Угон номера ICQ (без primary e-mail)

Для угона ICQ тебе понадобятся:

- список доменов с зарегистрированными на них e-mail’ами (как их получить – читай в декабрьском номере ][ за 2009 год, видео «Массовый угон доменов» от GoodGod);

- номер ICQ, с которого будет происходить начальная атака;

- номер ICQ, оформленный под специалиста SEO (с соответствующими данными и реквизитами в инфе).

Сразу не захочет знакомиться – на время прекрати этот разговор, поскольку если сильно давить, эффект может быть обратным; лучше вернись к этому чуть позже под другим предлогом.

Кстати, если жертва от природы стеснительна, ты не заставишь ее пойти на контакт с незнакомцем, поэтому придется заняться «сводничеством», чтобы знакомство все же состоялось. И вот, клиент обращается к другу-сеошнику (то есть, к тебе). Вначале прояви здоровое недоверие, задавая вопросы типа «Откуда Вы узнали о проекте? От Саши? Ааа, Саша… Да, помню. Ок, сейчас расскажу суть работы». Далее расскажи о проекте ICQ Search, продвижении сайтов, опиши варианты оплаты (200 рублей в день или 1400 в неделю – пусть сам выберет удобный для него вариант). Постоянно сосредотачивай внимание «клиента» на реалистичных деталях, так ты отвлечешь его от ненужных размышлений. Чем интенсивнее атака и больше новой информации, тем меньше у него времени обдумать происходящее. Наконец, опиши схему заработка: пусть он выберет сайт из списка, заготовленного вначале, через whois глянет мейл, к которому сайт привязан (пусть сделает это сам) и впишет его в поле «E-mail» в профиле ICQ. Обязательно объясни, что если в данных аськи и домена указан один и тот же e-mail, тогда чем чаще ася ищется в поиске, тем выше рейтинг сайта в поисковике. Как только жертва завершила привязку, делаешь восстановление пароля на указанный e-mail, и UIN твой!

Если же пароль не приходит на e-mail, значит, у номера уже есть праймари мейл, и угон нужно организовывать другим способом.

Взлом почты

Узнаем ответ на секретный вопрос

Вопросы на почтовых серверах, как правило, достаточно однотипные:

- Девичья фамилия матери;

- Любимое блюдо;

- Кличка домашнего питомца;

- Номер паспорта;

- Личный вопрос (имя первого учителя; индекс; любимый фильм; любимый исполнитель).

Какие схемы срабатывают? Девичья фамилия матери – заводи тему о генеалогическом дереве или о том, какая забавная была фамилия у твоей мамы до брака. Любимое блюдо – тут все понятно. Кличка животного – разговор о питомцах: прошлых, настоящих и будущих, так как кодовым словом может быть кличка первого подаренного хомячка. С номером паспорта будет сложнее. Тут можно соблазнить на покупку недорогого дефицитного товара, например, который доставляют с оплатой по факту, но для оформления заказа нужны паспортные данные и идентификационный код. Имя первого учителя можно узнать у одноклассников жертвы, или поговорить с ней непосредственно о любимых учителях; индекс проще получить, скачав базы города, а у жертвы просто узнать, в каком районе она живет. Тут главное – смекалка, фантазия и терпение.

Есть один небольшой, но важный нюанс. Иногда при вопросе «Любимое блюдо» ответом может быть, например, номер телефона, то есть, полное несоответствие вопроса и ответа. Здесь тебе придется заводить разговор о нелепых сочетаниях и бессмысленности секретных вопросов, а потом начинать все заново, желательно уже под другим аккаунтом.

Обращение в Службу поддержки

Этот способ более трудоемкий и стремный, но нужен в том случае, если жертва никак не хочет «колоться», или если ящик «мертвый», то есть хозяин давно на него не заходит. Для этого иди на страницу службы поддержки нужного почтового сервиса и пиши письмо с просьбой восстановить украденный пароль. С тебя, скорее всего, потребуют имя, фамилию (или те данные, которые были указаны при регистрации), дату рождения, приблизительную дату регистрации ящика (хотя бы год). Поэтому постарайся узнать о жертве и ее ящике как можно больше сведений. В этом тебе помогут поисковые системы, социальные сети и блоги.

Фишинг

Один из самых эффективных способов получения пароля, причем хозяин об этом даже не узнает. Жертве предлагается ссылка, по которой нужно перейти и ввести свой логин и пароль. Эти данные отправляются в файл отчета, базу данных (если угон массовый) или на почту. Основная премудрость состоит в том, чтобы заставить жертву перейти по этой ссылке. Форма может быть какой угодно:

- Сообщение «от администрации» (читай: с почтового сервиса с подменой адреса) о спаме с данного ящика. Пример: «Уважаемый пользователь, (имя пользователя)! На Ваш аккаунт поступили жалобы на спам, в связи с чем администрация имеет право временно приостановить или заблокировать его работу. Вполне возможно, что к нему получили доступ злоумышленники. Чтобы подтвердить принадлежность аккаунта, пройдите повторную авторизацию по этой ссылке (гиперссылка на фейк). Если в течение 5 дней подтверждения не будет, почтовый аккаунт будет заблокирован. С уважением, служба поддержки (название почтового сервиса)». Игра на страхе потери ящика.

- Зная об увлечениях жертвы, можно взять на интерес. Например, письмо с интересующей темой, в которой освещена только часть информации, все остальное – при переходе по ссылке. Ссылка ведет на псевдостраницу авторизации, и прочитать остальную информацию можно только залогинившись.

Фарминг

Бывает и такое, что жертва достаточно умна (или пофигистична), чтобы не переходить по ссылкам. В этом случае тебе придется прибегнуть к помощи троянов/джойнеров/скриптов для манипуляции с файлом HOSTS, либо взломать DNS- или DHCP-сервер ее провайдера. При этом, когда юзер заходит на сайт, чтобы проверить e-mail, происходит перенаправление на точно такой же, только фишинговый. Ничего не подозревая, пользователь вводит свои данные и при помощи скрипта внутренней авторизации попадает в свою «родную» почту, а логин и пароль попадают к тебе на почту. Вся прелесть в том, что жертва даже не догадывается о произошедшем.